Assume

某处的WiFi是Japan IP,你有一台PC在这里放着,你想在公司外面使用个人电脑的时候,也能走Japan的代理

我们需要用到 TailScale:

一、原理解释(简单明白版)

一、原理解释(简单明白版)

- Tailscale 帮你在两台没有公网IP的电脑之间,建立一条加密的虚拟内网隧道。

- 两台电脑安装了 Tailscale 后,就像处在同一个局域网里,可以互相访问了。

- 你可以让中国的电脑,通过这条隧道访问日本的电脑,日本电脑再代理访问外网。

- 也可以让日本电脑开启 Exit Node,让中国电脑全局流量通过日本机子出国!

二、详细操作步骤

二、详细操作步骤

步骤 1. 注册 Tailscale 账号

- 打开官网:https://tailscale.com/

- 点击【Sign Up】,用 Google 账号 / Microsoft 账号 登录。

- (可以注册新的谷歌账号,很快的)

- 登录完成后,你就有一个 Tailscale 网络 了。

步骤 2. 两台电脑都安装 Tailscale

- 日本电脑、中国电脑各自打开:

- 下载 Windows 版客户端,安装。

安装完之后,启动 Tailscale,登录同一个账号!

(一定要登录同一个,这样才属于同一个内网)

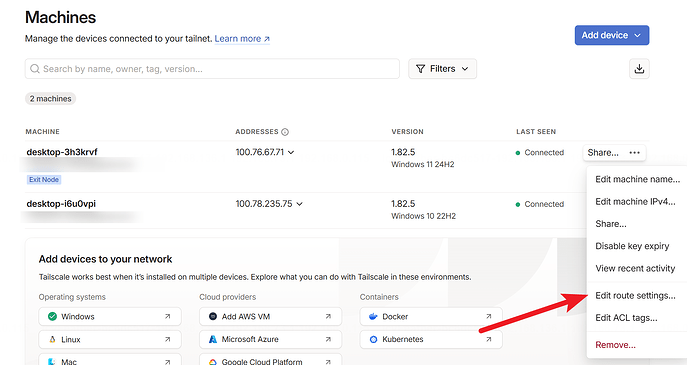

步骤 3. 检查是否互联成功

-

登录后,Tailscale 会自动分配给你一个内网 IP,比如

100.100.xxx.xxx -

在 Tailscale 管理后台(https://login.tailscale.com/admin/machines)可以看到两台机器都在线。

-

在中国电脑上,打开命令行(Win + R,输入

cmd):ping 日本电脑的 tailscale IP -

能 ping 通,说明隧道已经成功搭建了!

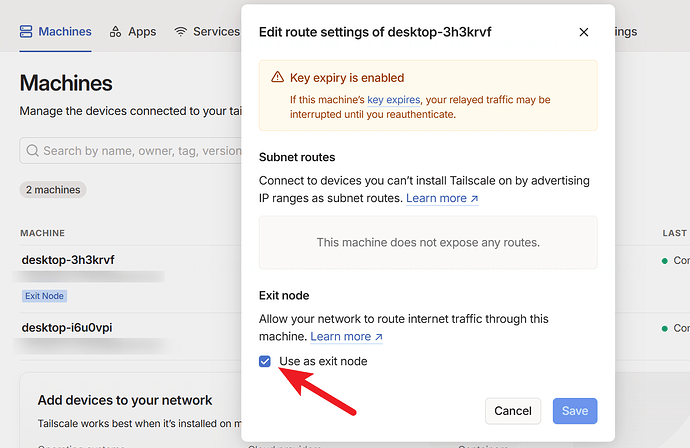

步骤 4. 设置日本电脑为 Exit Node(让流量走日本)

日本电脑上:

- 打开 Tailscale 客户端,点击【菜单】-【Settings】。

- 找到【Exit Node】设置,勾选

Allow this device to be an exit node,勾选run exit node运行(或者你也可以用命令行运行tailscale up --advertise-exit-node)

- 意思是允许别的设备通过我这台机器上网。

- 在Web控制台里面勾选 Use as exit node

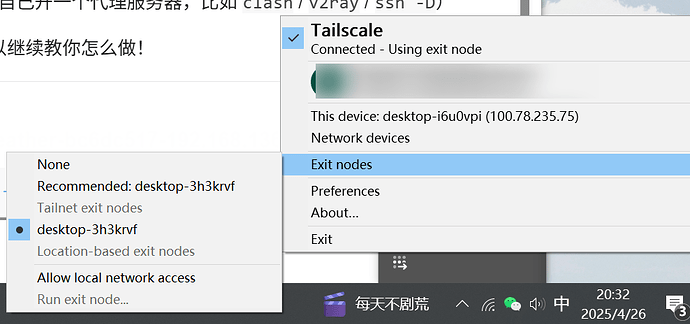

然后中国电脑上:

- 打开 Tailscale 客户端。

- 在【Route Settings】里,选择“使用 Exit Node”,选日本那台机器(或者你也可以用命令行运行

tailscale up --exit-node=<exit-node-ip>) - 如果要取消路由,可以在界面上选择None,或者运行

tailscale up --exit-node=等号后面留空即可。

这样,你的中国电脑的所有流量都会通过日本的电脑出去了,相当于日本出口了,效果跟VPN一模一样!

(可选)步骤 5. 只转发部分流量?

如果你只想让某个端口走代理,不想全局?

可以在中国电脑上安装 Proxifier,设置规则:

- 让指定程序或者端口走到日本机子的 Tailscale IP + socks5代理端口(日本机子上自己开一个代理服务器,比如

clash/v2ray/ssh -D)

如果需要我可以继续教你怎么做!

总结

总结

[中国电脑] ---(Tailscale虚拟网)--> [日本电脑] ---(外网)--> [互联网]

- 两台电脑通过 Tailscale 直接互联

- 日本电脑可以开 Exit Node,让中国电脑出国

- 也可以开代理,定向流量转发

最终效果

最终效果

- 免公网IP!

- 无需租VPS!

- 流量加密!

- 速度很快!

- 免费!(小规模使用)